Burpsuite渗透工具使用

一、软件环境

1、JDK,Burpsuite的jar包

激活之后,不能通过双击 BurpSuite 主程序来启动,否则启动之后还是需要输入 key,两个文件必须放在一个目录下,启动方式有两种

1、通过 keygen 上的 run 按钮来启动

2、在文件目录下执行 java -Xbootclasspath/p:burp-loader-keygen.jar -jar

一、Burpsuite简介

Burpsuite 是一款渗透性测试工具,以拦截代理的方式,拦截所有通过代理的客户端请求,服务器端的返回信息等。

目标 Target:目标模块用于设置扫描域,生成站点地图。

代理 Proxy:代理模块用于拦截浏览器的 http 会话内容。

爬虫 Spider:爬虫模块用于自动爬取网站的每个页面内容,生成完整的网站地图

扫描 Scanner:扫描模块用于自动化检测漏洞,分为主动和被动扫描

入侵 Intruder:入侵模块根据前面检测到的可能存在漏洞的链接,调用攻击载荷,对目标链接进行攻击。其原理是根据访问链接中存在的参数变量,调用本地词典,攻击载荷,对参数进行渗透测试。

重放 Repeater:重放模块用于实现请求重放,通过修改参数进行手工请求回应的调试

序列器 Sequencer:序列器模块用于检测参数的随机性,例如密码是否可预测,以此判断关键数据是否可被伪造。

解码器 Decoder:解码器模块用于实现对 URL,HTML,Base64,ASCII,二/八/十六进制,哈希等编码转换。

对比 Comparer:对比模块用于对两次不同请求和回应进行可视化对比,以此区分不同参数对结果造成的影响。

二、Burpsuite漏扫

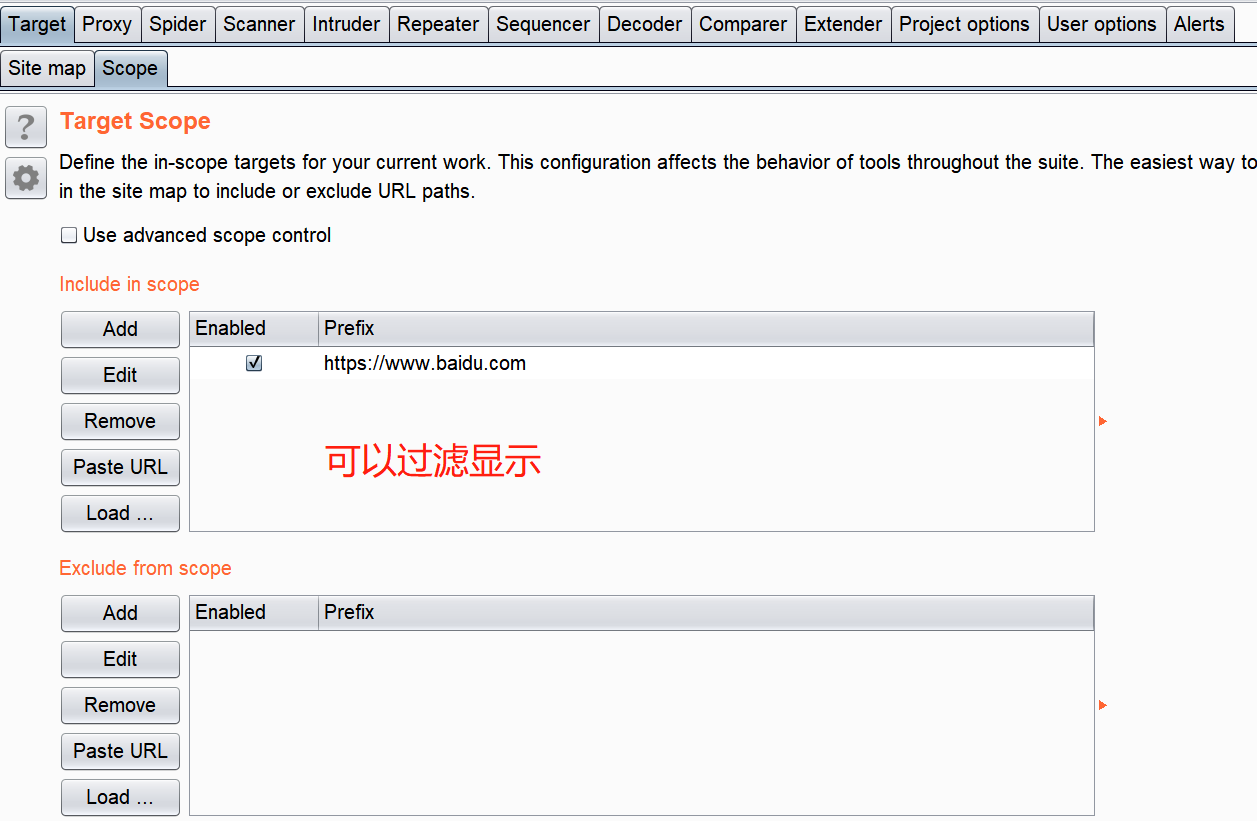

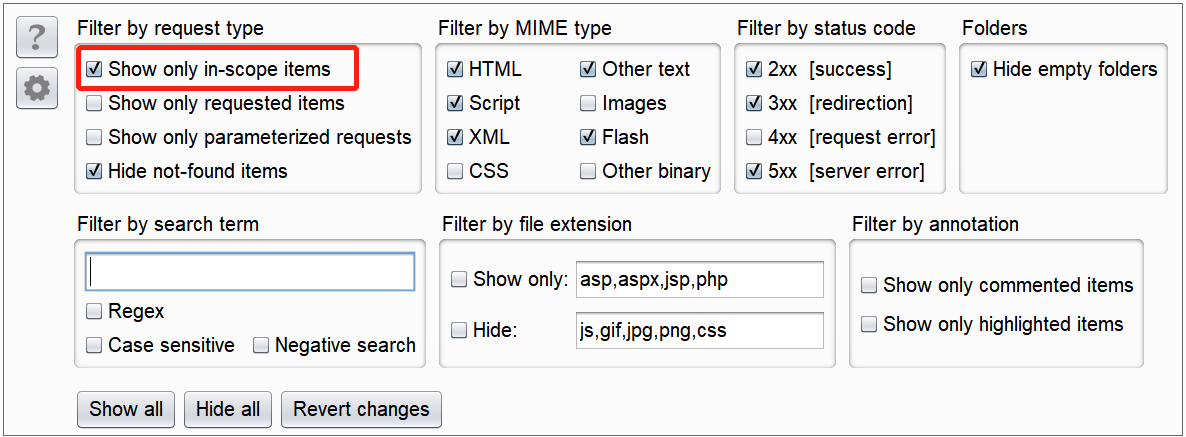

1、Targer-Scope:包含规则,即作用域,可以通过filter过滤来显示抓取的items

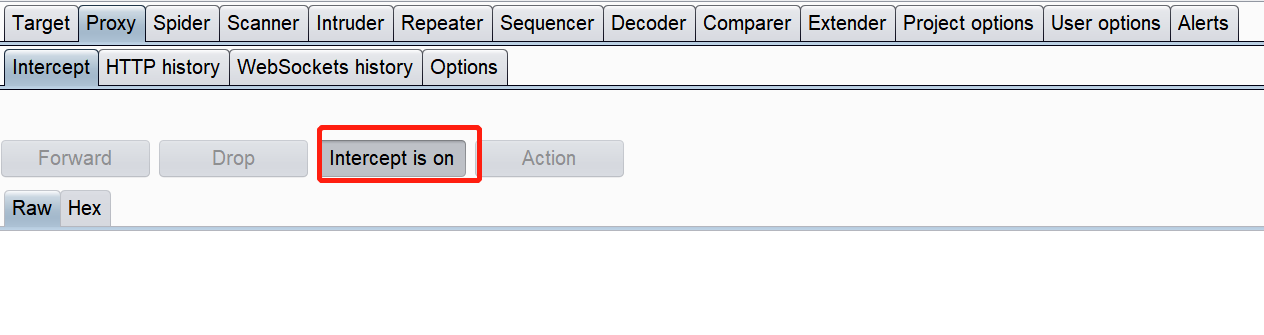

2、Proxy-Intercept:拦截,默认拦截器是开着的(intercept is on),若被拦截了,需要点击 Forward 或 Drop;若不需要拦截,则点击 intercept is on 则为 off 状态。拦截不是必须得,但要求数据包能过到这,为了获取站点地图,需先将协议拦截关闭了;

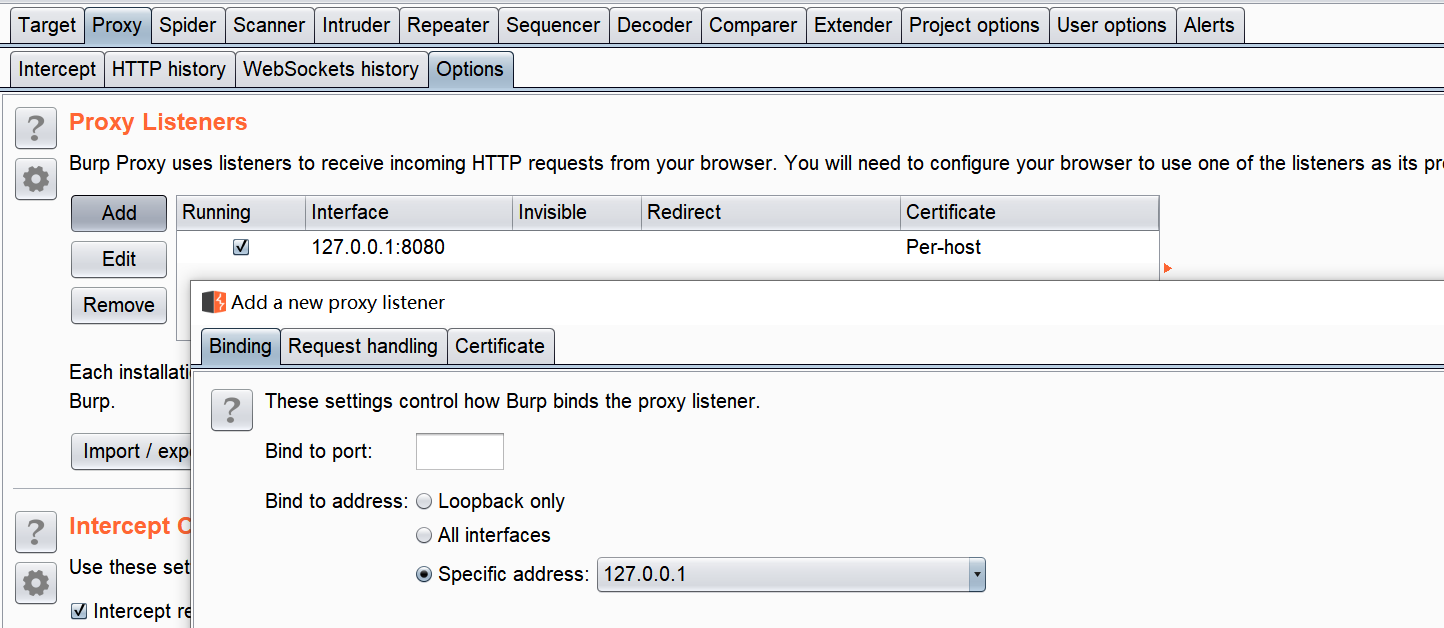

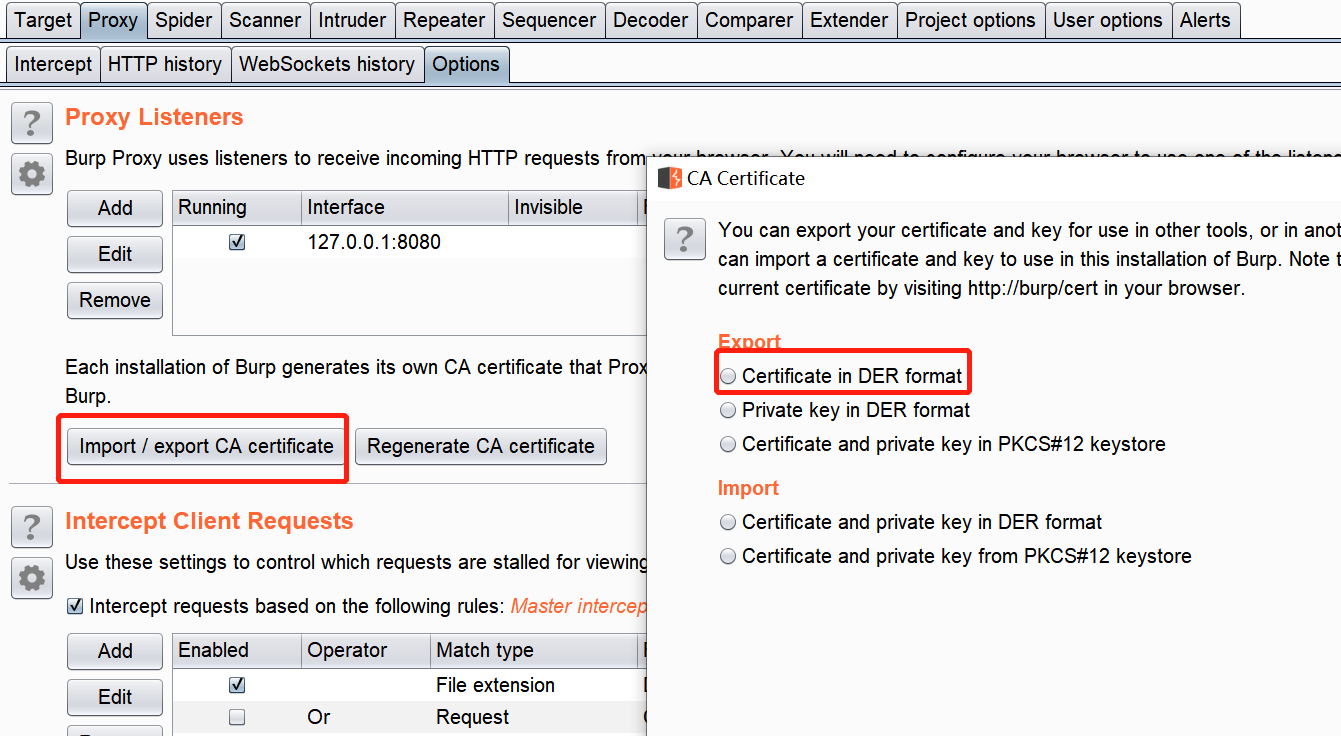

3、Burpsuite代理和浏览器配置,Proxy-Option:默认本机可以使用代理,如下图标识本机可以使用代理

4、设置火狐浏览器代理(SwitchyOmega)

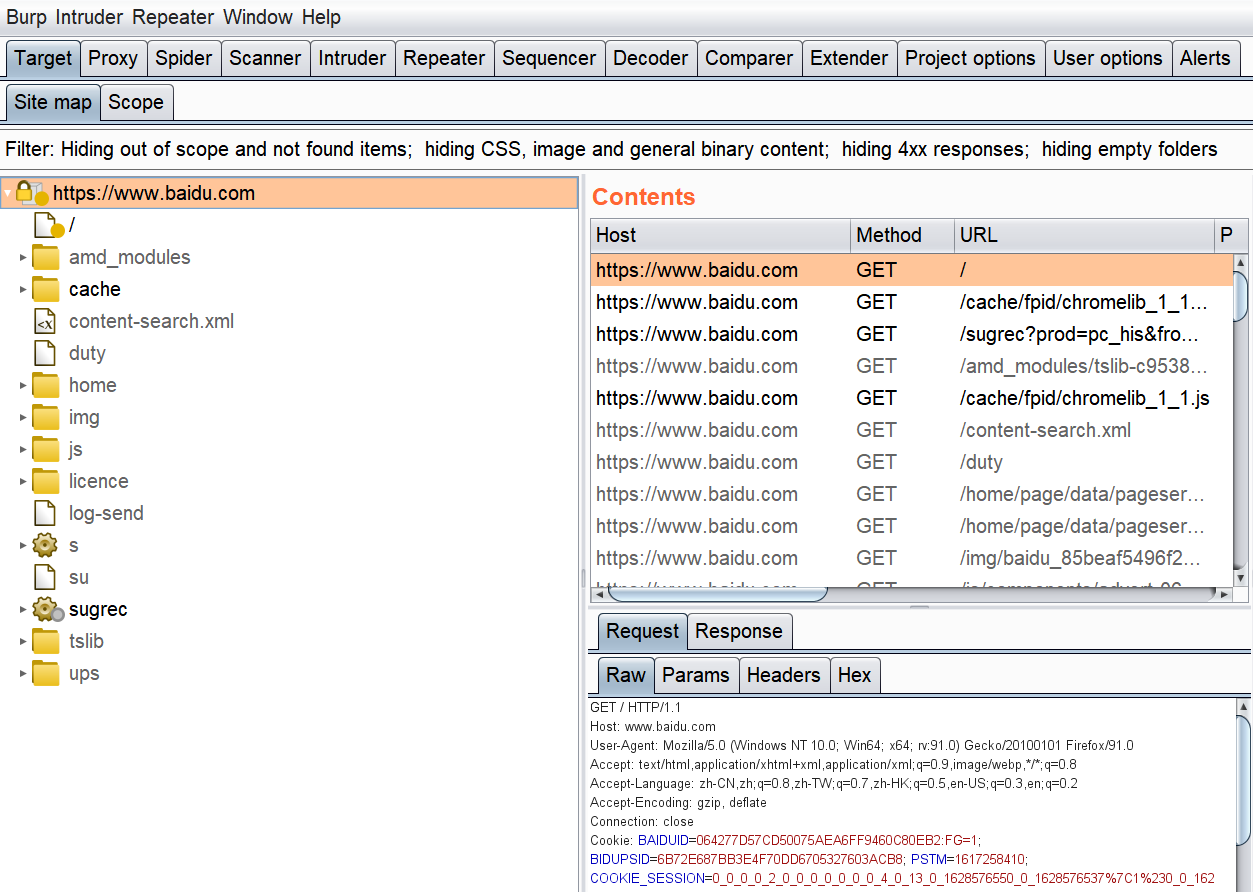

5、获取站点地图

打开目标网址,可自动获取站点地图。站点地图中,有的链接是灰色的,有的是黑色的,说明 Scanner 已经在帮你做一部分的被动扫描,灰色的说明那些网页还并没有访问。

6、开启爬虫

Burp Spider的功能主要使用于大型的应用系统测试,它能在很短的时间内帮助我们快速地了 解系统的结构和分布情况

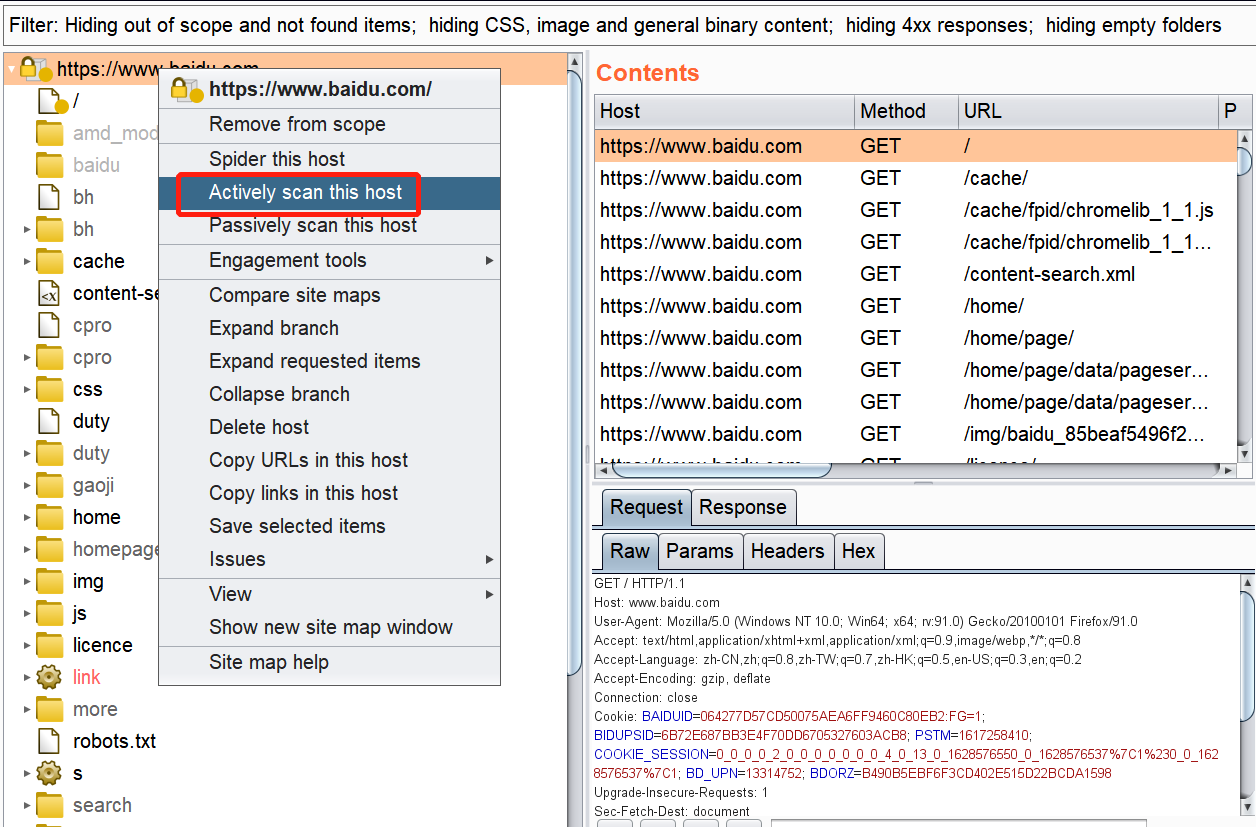

7、开启扫描

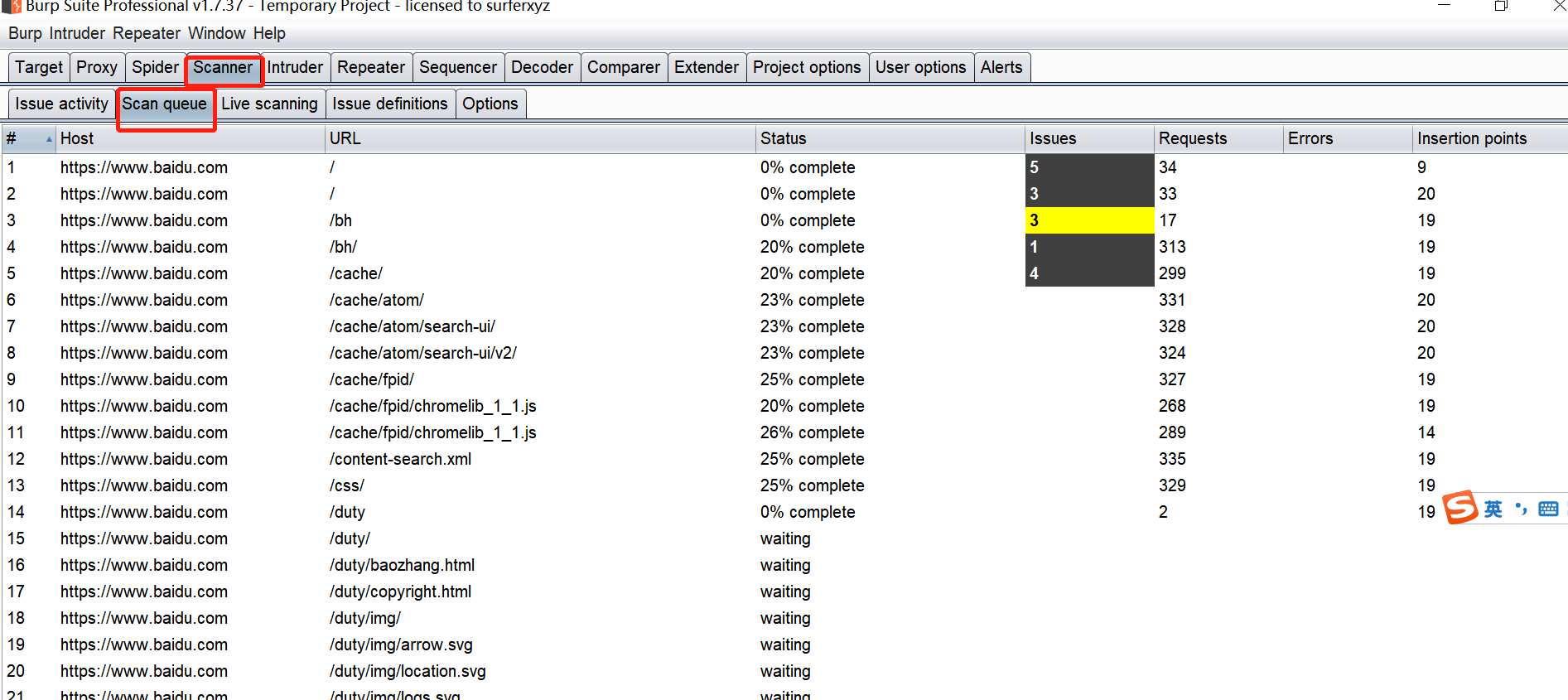

8、查看漏扫队列

9、漏洞问题排序

10、选择高中低问题,并导出生产报告

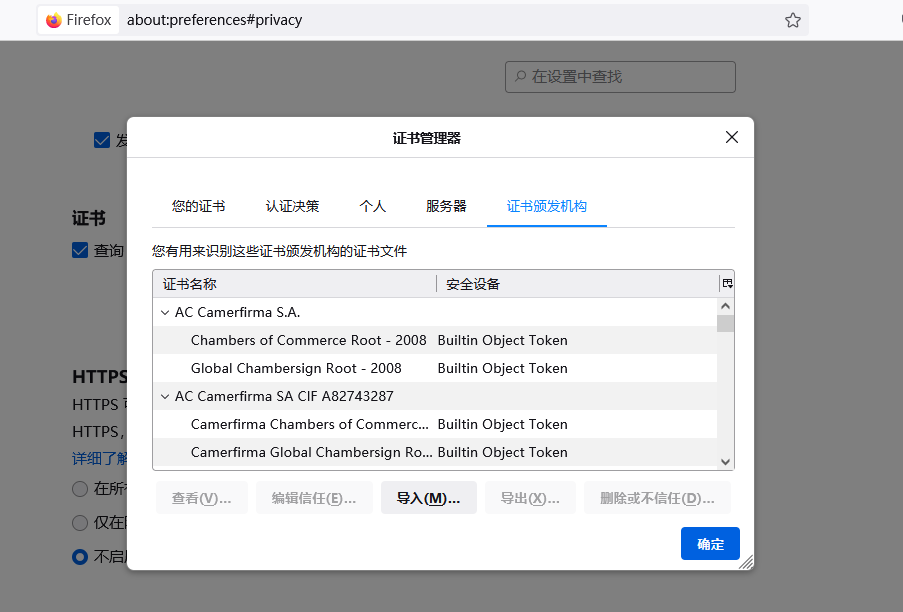

11、代理HTTPS协议,导出证书后然后把证书导入到浏览器中。

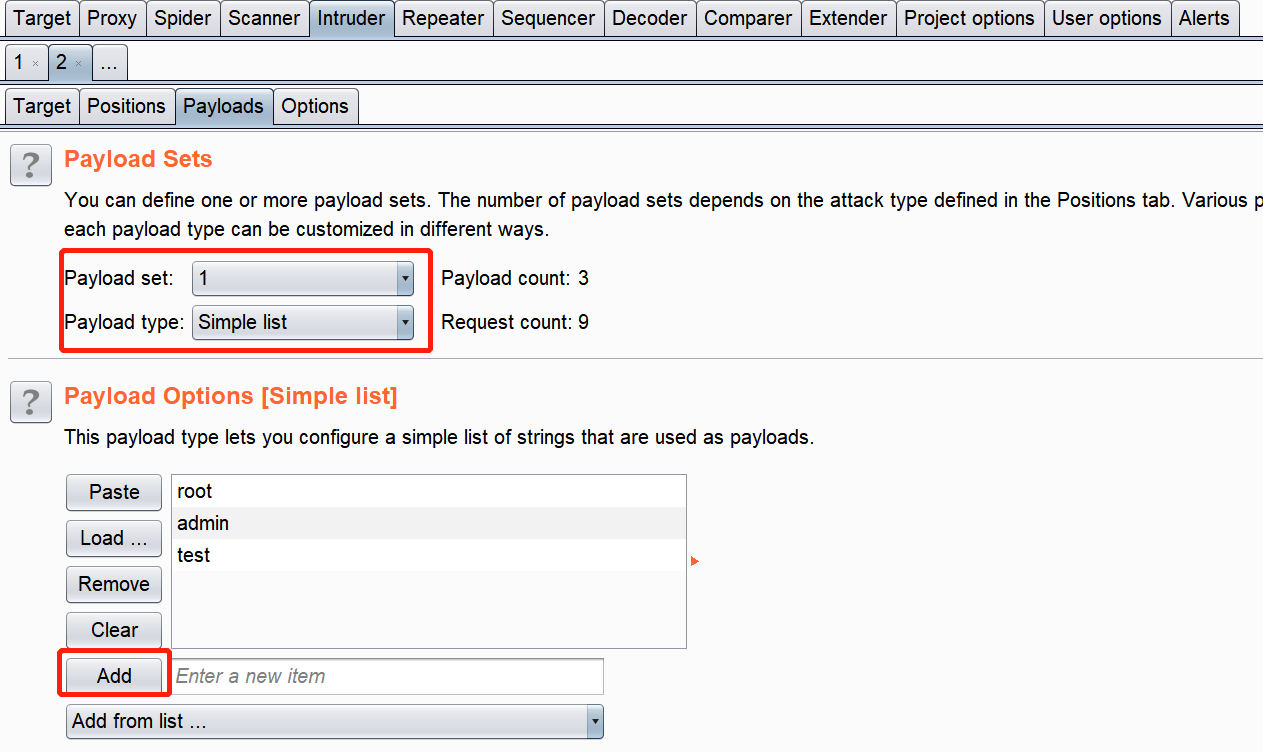

12、入侵 Intruder,暴力破解

鼠标右键发送到send to intruder

1. 参数枚举,例如:用户名,密码,文件ID和账户号码。

2. 模糊测试很多输入型的漏洞,如SQL注入,跨站点脚本和文件路径遍历可以通过请求参数提交各种测试字符串,并分析错误消息和

其他异常情况,来对应用程序进行检测

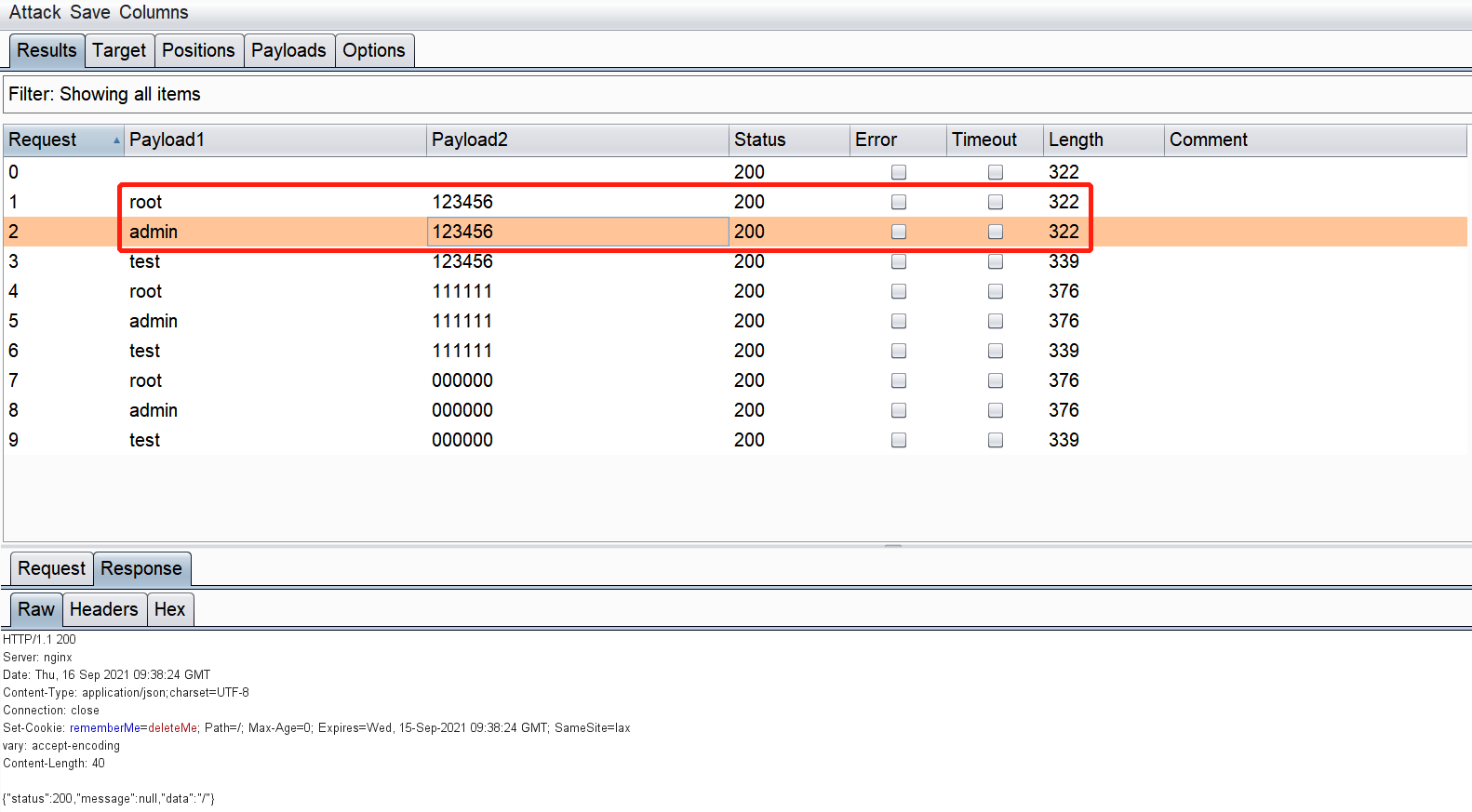

3.从下图可以得到两个参数,设置Attack type为:Cluster bomb

4.从下图可以发现红线圈起来的破解成功了,可以从Length可以看得出来与其它的不一样

正文到此结束